Cobalt Strike是一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,winexe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

Cobalt Strike的使用,我们在前期的文章中讲到过很多次。大家可以参考文末的历史文章进行学习。

新版功能

支持用户定义的反射加载程序UDRL,在没有反射加载程序的情况下导出Beacon的能力,从而增加了对前置样式UDRL的官方支持,在许多内置函数中支持回调,新的信标内数据存储等。主要更新如下:

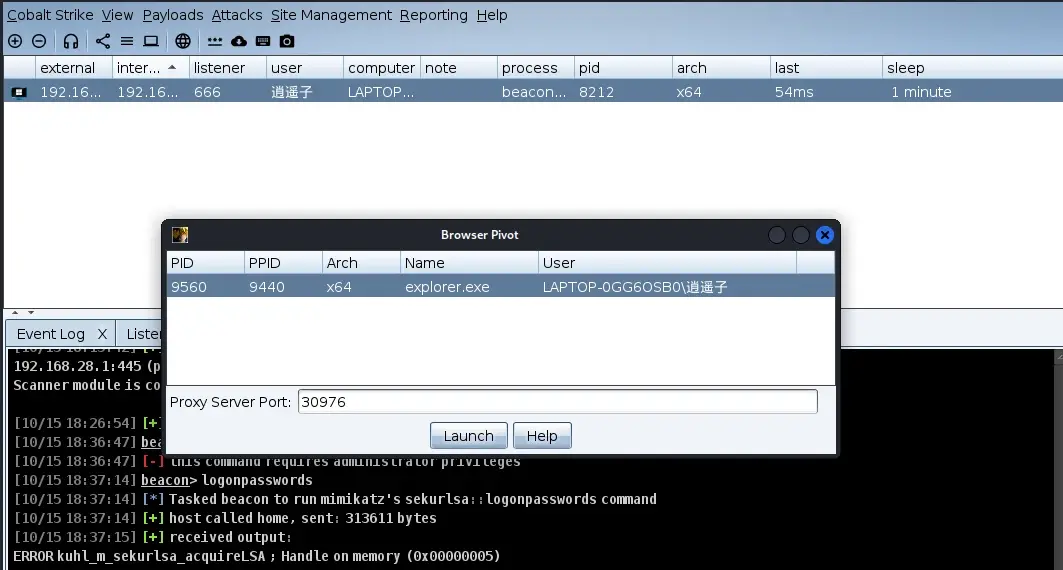

browserpivot 浏览器枢轴

hashdump 哈希转储

invokeassembly 调用程序集

keylogger 键盘记录器

mimikatz

netview

portscan 端口扫描

powershell

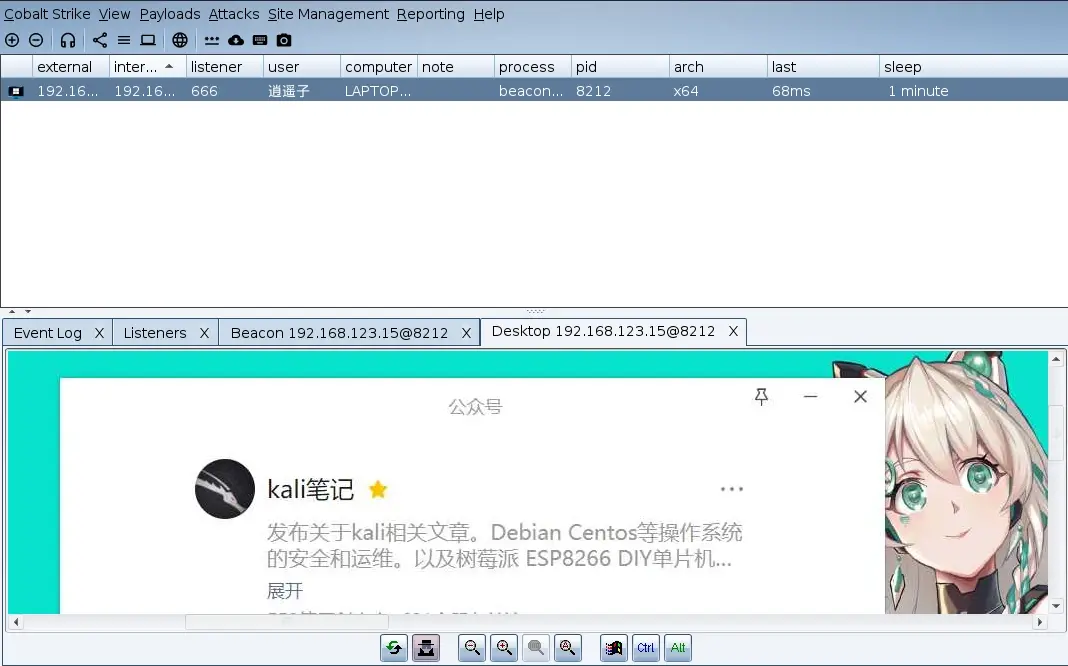

screenshot 截图

sshagent

使用体验

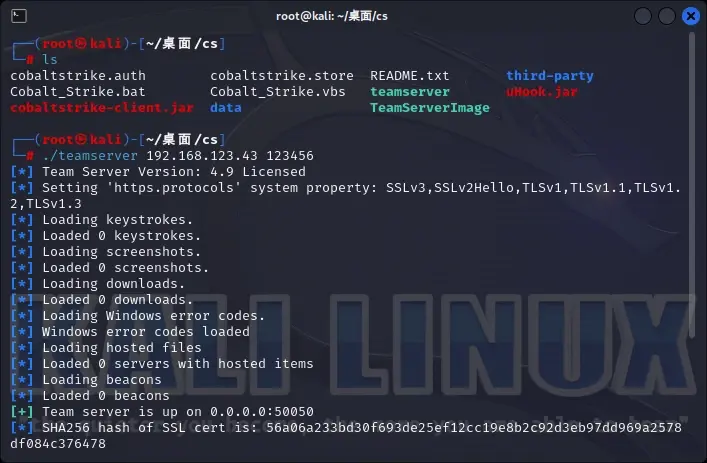

首先我们启动cs的服务端。

./teamserver 192.168.123.43 123456

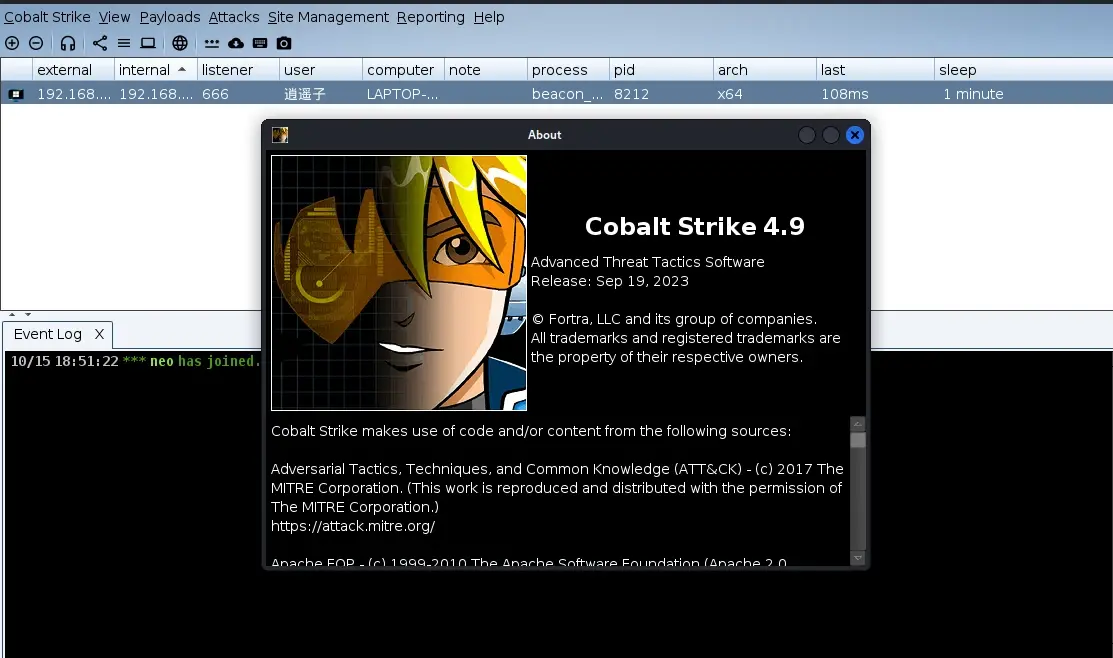

☢️启动客户端

Windows用户可以直接双击Cobalt_Strike.bat文件启动。或者执行命令

java -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -javaagent:uHook.jar -Dfile.encoding=utf-8 -jar cobaltstrike-client.jar

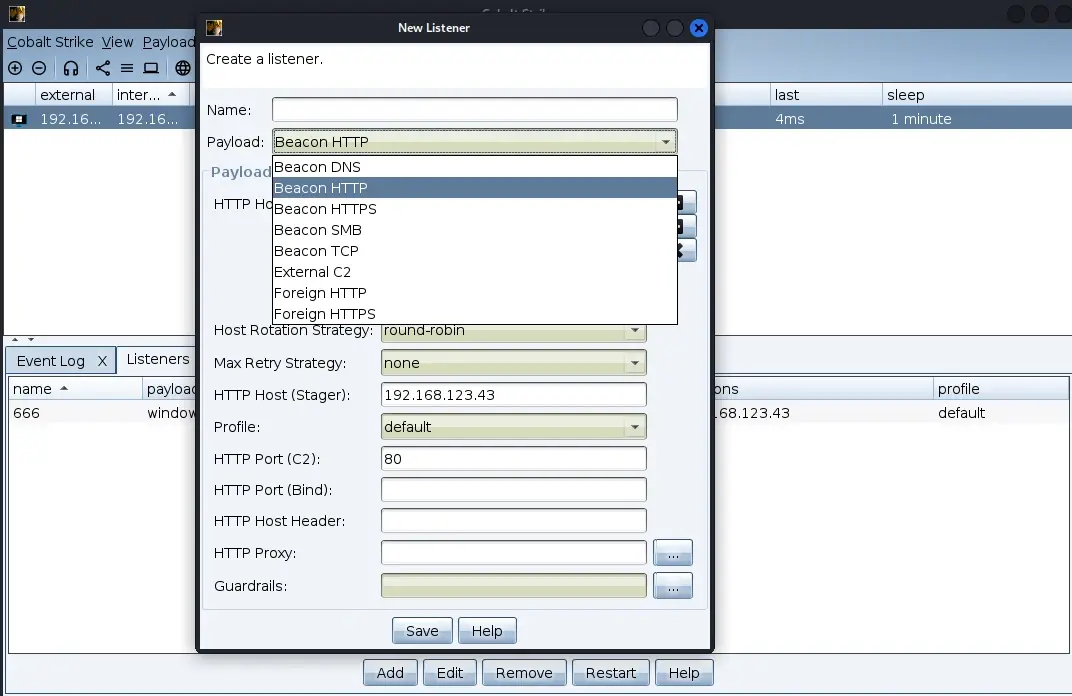

☠️新建监听

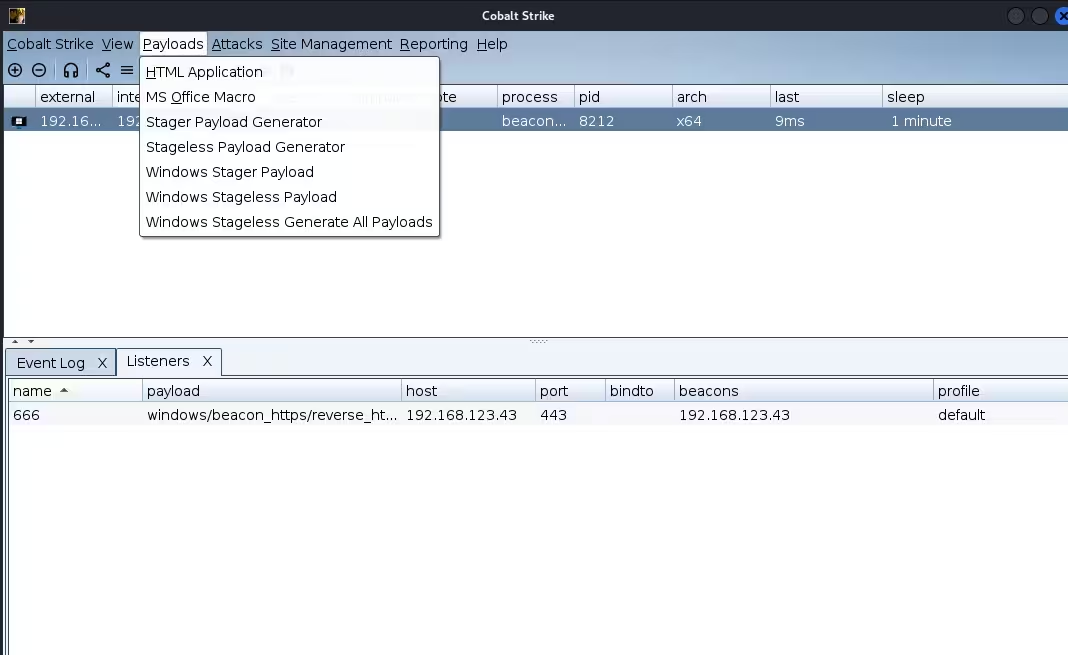

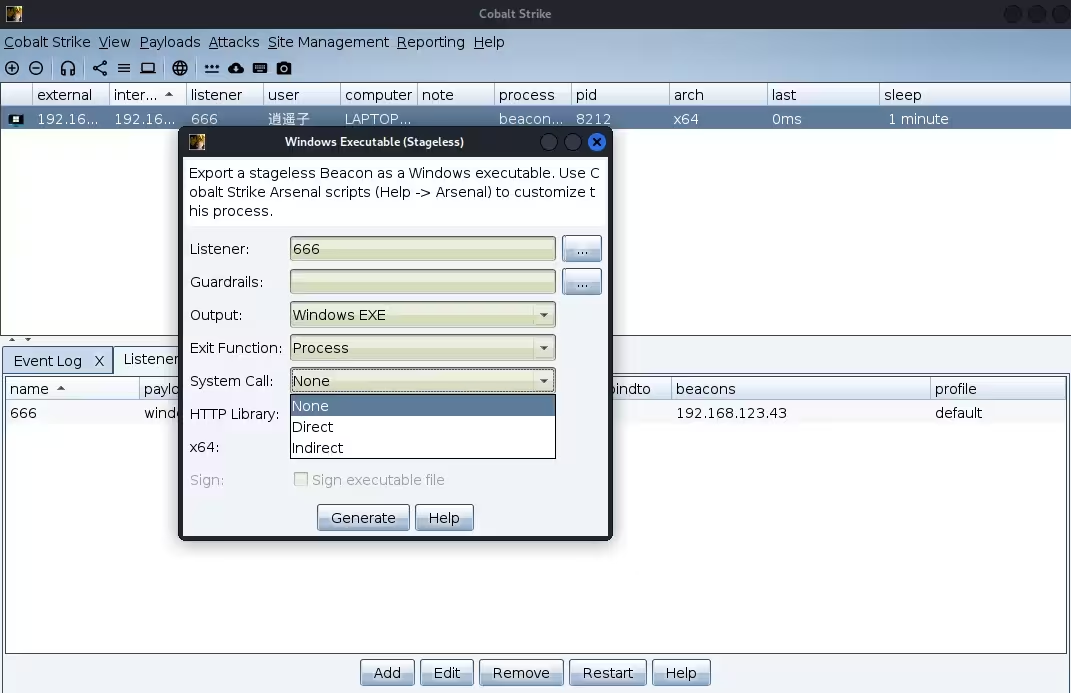

可以看到,在监听界面比旧版略有改动。🎶Payload生成

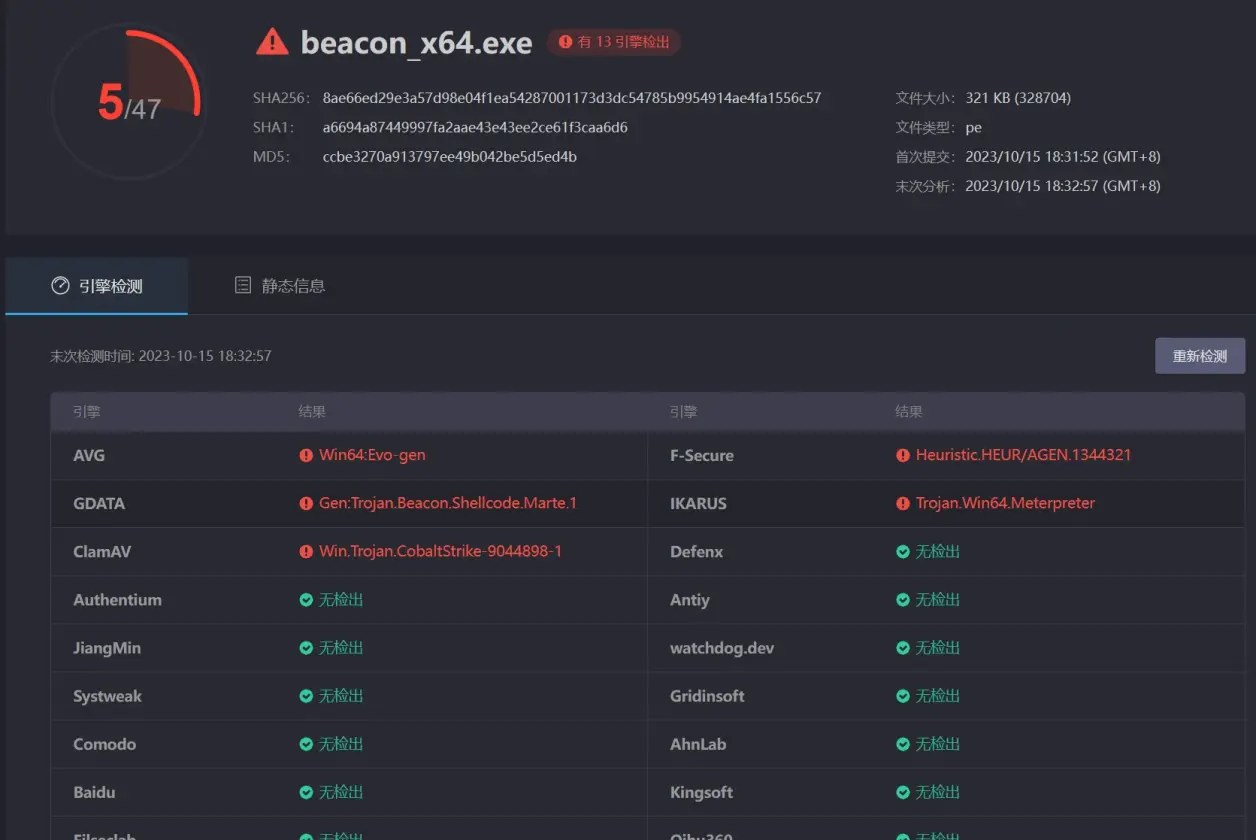

✈️免杀提升

我们直接用cs生成exe文件。惊奇的发现免杀效果还挺不错。

🦴转移进程

🐸VNC

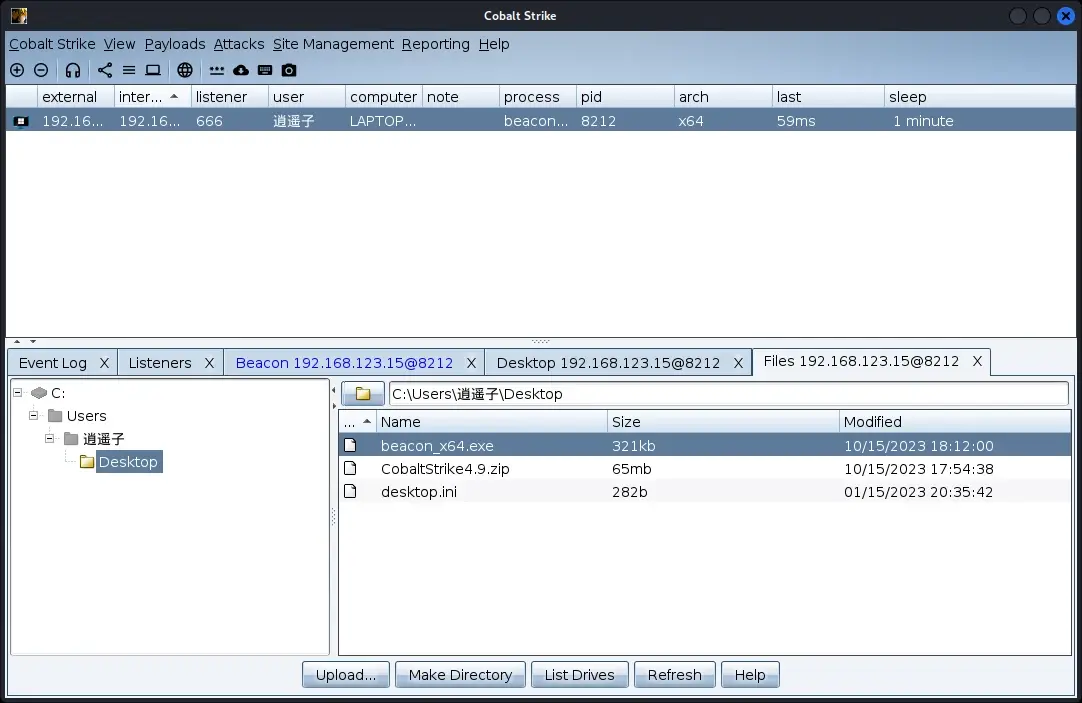

🐯文件管理

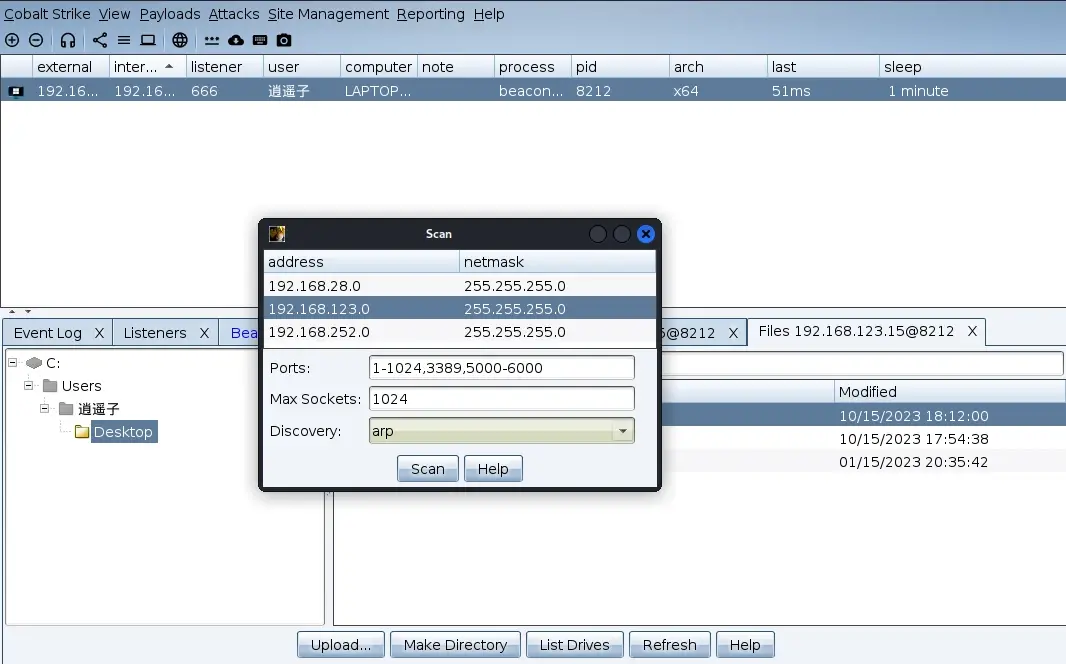

😚端口扫描

针对整个局域网设备,进行端口扫描。

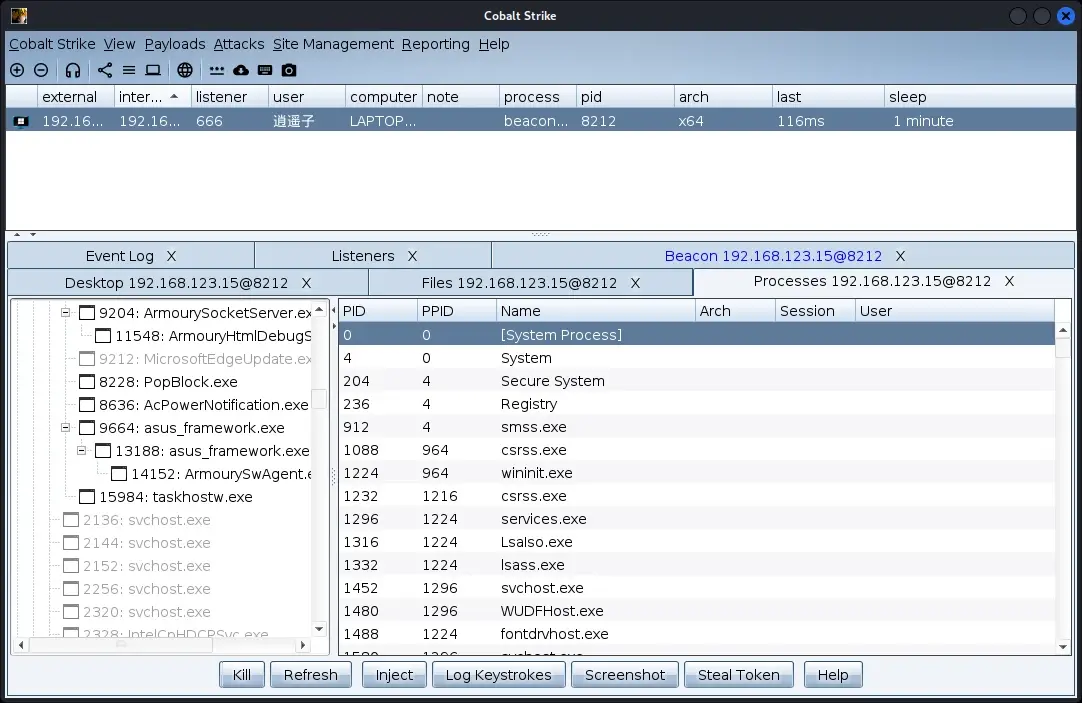

🐻❄️进程管理

工具获取💕

关注微信公众号kali笔记后台回复cs4.9获取。注意,程序安全性未知,可自行测试。